プライバシーと利便性を両立する匿名化技術の研究

プライバシーバイザー | 匿名データ向けフィンガープリント手法 | ビジネスプロセスにおけるプライバシー保護

プライバシーバイザー

ユビキタス情報社会の進展により,コンピュータ,センサおよびそのネットワークがいたるところに存在し,生活のあらゆる時間・空間で有益なサービスが受けられるようになりました.その一方で,カメラやGPSなどのセンサを内蔵した携帯端末の普及により,プライバシー情報が容易に開示されるという問題が顕在化しています.特にカメラ付き携帯端末により,当事者に無断で撮影された写真や,意図せず写りこんだ写真が,撮影者により,撮影情報とともにSNSなどに開示されることで,被撮影者のプライバシーが侵害されることが社会問題となっています.撮影時に撮影場所・時間などの撮影情報(ジオタグ)をメタデータとして写真に付加する携帯端末の普及や,Google imagesやFacebookなどの顔認識技術の進展により,公開されている当事者の写真から被撮影者がいつ・どこにいたかという情報が無断で撮影・開示された写真を通じて暴露されることになり,盗撮やカメラの写りこみによるプライバシー侵害を防止する本質的な対策が求められています.カメラへの写りこみがプライバシー侵害につながる可能性は,既に欧州などで指摘されており,カーネギメロン大学(CMU)の実験によると,実験のために写真撮影に同意した被験者のうち3割近くが,公開されているSNS上の写真などの情報と比較することによって,氏名を特定されており,さらに被験者の趣味や社会保障番号の一部も判明してしまうケースもあることが報告されています.また,欧州連合(EU)は,SNSの顔認識機能によるプライバシー侵害を懸念し,欧州ユーザ向けにFacebookの顔認識を無効化させる要請を行っています.

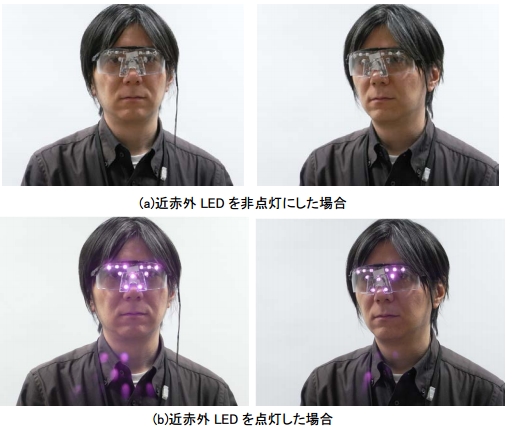

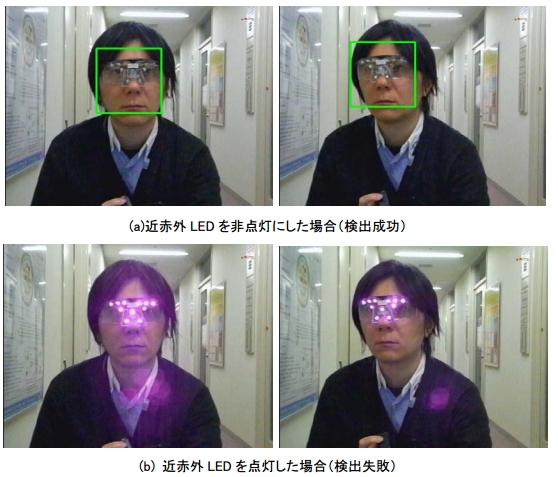

このような背景から,盗撮やカメラへの写りこみによるプライバシー侵害を,被撮影者側から防止する新技術を世界で初めて開発しました.本技術は,人間の視覚と撮像デバイスの分光感度特性の違いに着目しており,人の視覚に影響を与えずに撮影画像にノイズを付加する近赤外LEDを組み込んだウェアラブルデバイス(プライバシーバイザー)を被撮影者が装着することで,既存のカメラに新たな機能を追加することなく,撮影時のみ被撮影者の顔検出を失敗させることが可能です.

プライバシーバイザーの装着例

顔検出の実行例

電源を利用しないプライバシーバイザー

( エアスケープ建築設計事務所 安藤 毅 氏によるデザイン)

参考文献

-

2012年12月12日掲載,国立情報学研究所ニュースリリース

「人間とデバイスの感度の違いを利用したプライバシー保護技術 -カメラの写りこみによるプライバシー侵害を被撮影者側から防止- 」 - 2012年12月13日掲載,マイナビニュース 「NII、カメラの写りこみによるプライバシー侵害を防止する技術を開発」

- 2013年6月2日掲載,日本経済新聞 朝刊(7面) , 「捜査,広がる「相棒」の目」

- BBC News(UK), Privacy visor blocks facial recognition software January 22, 2013

- NBC News, LED-powered 'privacy visor' thwarts facial recognition June 20, 2013

- TIME, Leery of Facial Recognition? These Glasses Might Help June 20, 2013

- T. Yamada, S. Gohshi, and I. Echizen, "Use of invisible noise signals to prevent privacy invasion through face recognition from camera images," Proc. of the ACM Multimedia 2012 (ACM MM 2012), pp.1315-1316, (October 2012)

- T. Yamada, S. Gohshi, and I. Echizen, “Privacy Visor: Method for Preventing Face Image Detection by Using Differences in Human and Device Sensitivity,” Proc. of the 14th Joint IFIP TC6 and TC11 Conference on Communications and Multimedia Security (CMS 2013), 10 pages, (September 2013)

- T. Yamada, S. Gohshi, and I. Echizen, “Privacy Visor: Method based on Light Absorbing and Reflecting Properties for Preventing Face Image Detection,” Proc. of the 2013 IEEE International Conference on Systems, Man, and Cybernetics (IEEE SMC 2013), 6 pages, (October 2013)

- 2014年5月発刊,NII Today No.64

パーソナルデータの制御権を自らの手に!-恣意的な顔認識へ議論を投げかける「プライバシーバイザー」-

その他,研究業績 (2012,2013年)も参照ください

匿名データ向けフィンガープリント手法(ウィーン工科大学との共同研究)

これまで企業や研究機関において,閉じて利用することが前提だった個人調査データなどの統計情報を,一定の匿名性を確保することにより,組織の枠を超えて活用する研究を行っています.たとえば,ある医療データに,氏名,住所,年齢,病名,投薬に関する情報が記載されていたとします.そのまま公開すれば個人が特定されてしまうので,氏名や住所を削除し,茨城県を関東に,32歳を30~39歳といった具合に,属性をぼかすことにより,同じ属性をもつ人を複数人存在させ,個人の特定ができないようにします.ところが,このように匿名化を進めれば進めるほど,データの正確さや価値は損なわれていきます.“データの匿名化の度合い”と“データの有用性”はトレードオフの関係にあるためです.

従来,匿名化されたデータは誰でもアクセスできるという前提で,データの匿名化の度合いを高めることに重点が置かれてきましたが,今後は,匿名化の度合いを弱めて利用しやすくする一方で,利用者によるデータの漏えい防止に重点が置かれることが想定されます.

そこで,本研究では,データの匿名化プロセスの多義性(同一の匿名性を確保するのに多様な匿名化プロセスが存在すること)を用いて,個々の匿名化プロセスと利用者の識別情報を紐づけすることで,漏えいした匿名化データから,漏えい元を特定できることを特徴とする匿名化データ向けのフィンガープリント手法を検討しています.

たとえば,生年月日と性別からなるデータであれば,利用者Aには,「1971年,男性」と書いたものを渡し,利用者Bには「1971年8月10日,性別不明」といったデータを渡して,同等の匿名化レベルを確保しながら,利用者ごとに異なる匿名化プロセスで生成したデータセットを用意します.その匿名化プロセスと利用者IDを紐づけすることで,万一漏えいした場合,どの利用者からデータが漏えいしたのか、特定することができるというしくみです.

本手法をSNSやブログに応用すれば,利用者が属するグループごとに匿名化のレベルを変えながら,利用者ごとに異なる匿名化プロセスで生成したテキストを表示することで,漏えいしたテキストから漏えい元を特定することが可能になります.

発表論文

- S. Schrittwieser, P. Kieseberg, I. Echizen, S. Wohlgemuth, and N. Sonehara. “Using Generalization Patterns for Fingerprinting Sets of Partially Anonymized Microdata in the Course of Disasters,” In International Workshop on Resilience and IT-Risk in Social Infrastructures (RISI 2011), Proc. of the 6th ARES conference (ARES 2011), IEEE Computer Society, pp. 645-649 (August 2011)

- S. Schrittwieser, P. Kieseberg, I. Echizen, S. Wohlgemuth, N. Sonehara, and E. Weippl, “An Algorithm for k-anonymity-based Fingerprinting,” Proc. of the 10th International Workshop on Digital Watermarking (IWDW 2011), LNCS, 14 pages, Springer (October 2011)

- H. Nguyen-Son, Q. Nguyen, M. Tran, D. Nguyen, H. Yoshiura, and I. Echizen, "New Approach to Anonymity of User Information on Social Networking Services," The 6th International Symposium on Digital Forensics and Information Security (DFIS-12), Proc. of the 7th FTRA International Conference on Future Information Technology (FutureTech2012), 8 pages (June 2012)

- NII Today No.55,特集:Web上の大量のデータから人間・社会活動を知る「NII Special:個人情報開示に対する心理的障壁と漏えい防止技術」(2012年3月)

ビジネスプロセスにおけるプライバシー保護(フライブルグ大学との共同研究)

The objective is to enhance the trust model of the practice, whereas data owners have to trust data consumers that they follow the agreed-upon obligations for the processing of data owner’s data. By this project, data owner should control the enforcement of obligations concerning the disclosure of their personal data by data providers. Service providers should be able to prove the enforcement of obligations and so to show the usage of personal data according to the Japanese Act on the Protection of Personal Information and the European Data Protection Directive. This is supposed to support the exchange of personal data between Japanese and European service providers. An information system is being developed so that data owners are able to check the enforcement of these obligations. The foundation for this approach is information flow control mechanisms to trace the flow of personal data, e.g. by modified digital watermarking schemes.

As an ex post enforcement of privacy policies, our proposal for traceable disclosures of personal data to third parties is using data provenance history and modified digital watermarking schemes. The expected result is a novel privacy management, which presents new higher cryptographic protocols realizing a traceable linkage of personal data involving several disclosures of the same data by their data provenance history.

The concept is to tag every disclosure of given personal data between the two parties (signaling). Tagging gives data providers and consumers the proof they need to show that disclosure and receipt of given personal data are done according to the agreed-upon obligations (monitoring). The tag for personal data d consists of the data providers’ identity and data consumers’ identity In the used orchestration of services as well as the corresponding users identity and a pointer to the agreed-upon obligations, since they should be modifiable if the purpose of the data usage changes or the participating service providers change. The tag should stick to d, so that d*= d|tag can be disclosed while assuring the integrity of d*. If d* is disclosed again in compliance with the obligations, the tag has to be updated by the identity of the previous data consumer and by adding the identity of the new data consumer. The sequence of tags for the same personal data thus constitutes a disclosure chain, which represents the flow of these personal data.

This is one option for checking authenticity and confidentiality of data in adaptive ICT systems, where systems are on demand orchestrated for delivering in real time requested services. A check of confidentiality implies to take the interdependencies of the participating systems into account. Even in case of an information leakage by a covert channel, our approach should identify the data consumer where the information leakage has occurred and hence gives evidence if this orchestration is threatened by a covert channel.

Reference

- N. Sonehara, I. Echizen, and S. Wohlgemuth, “Isolation in Cloud Computing and Privacy-Enhancing Technologies: Suitability of Privacy-Enhancing Technologies for Separating Data Usage in Business Processes,” Business Information Systems Engineering (BISE)/WIRTSCHAFTSINFORMATIK", vol. 3, no. 3, pp. 155-162, Gabler (June 2011)

- S. Haas, S. Wohlgemuth, I. Echizen, N. Sonehara and G. Mueller, “Aspects of Privacy for Electronic Health Records”, International Journal of Medical Informatics, Special Issue: Security in Health Information Systems 80(2), pp.e26-e31, Elsevier, http://dx.doi.org/10.1016/j.ijmedinf.2010.10.001 (February 2011)

- S. Wohlgemuth, I. Echizen, N. Sonehara and G. Mueller, “Privacy-compliant Disclosure of Personal Data to Third Parties”, International Journal it - Information Technology 52(6), Oldenbourg, pp. 350-355 (December 2010)

- S. Wohlgemuth, I. Echizen, N. Sonehara, and G. Mueller, “Tagging Disclosures of Personal Data to Third Parties to Preserve Privacy,” Proc. the 25th IFIP TC-11 International Information Security Conference (IFIP SEC 2010), to be published in IFIP AICT series, Springer, pp.241-252 (September 2010) <One of the best papers>